Stuxnet Explained - Part 1

Stuxnet, sebuah malware yang menjadi pembicaraan hangat di dunia computer security tampaknya masih menarik untuk didiskusikan. Pada kesempatan ini saya ingin sedikit menceritakan kembali mengenai virus ini sebagai tambahan pengetahuan dan bahan renungan untuk meningkatkan kewaspadaan kita pada ancaman di dunia cyber (cyber threat).

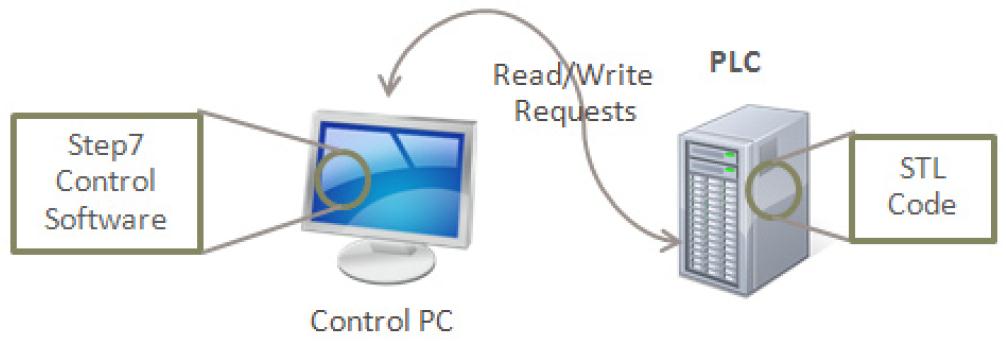

Saya awali dengan tujuan akhir dari serangan stuxnet ini (start from the end). Malware ini bertujuan untuk menjangkiti komputer/PC operator yang berisi software WinCC dan/atau SIMATIC Step7 produksi Siemens, software tersebut digunakan untuk mengoperasikan atau mengontrol perangkat _Programmable Logic Control_ (PLC) via State Logic (STL) yang biasanya dipakai dalam Sistem Kontrol Industri - Industrial Control System (ICS). Hakikatnya, stuxnet akan membuat backdoor yang digunakan penjahat dari luar jaringan untuk mengendalikan PC operator. Kemudian memberi instruksi ilegal pada perangkat PLC untuk tujuan sabotase. Stuxnet tersebut juga mampu menyembunyikan instruksi dan kondisi PLC yang sebenarnya dari tampilan yang dilihat oleh operator sehingga instruksi ilegal dari luar tersebut tidak terdeteksi.

Karena WinCC dan Step7 beroperasi di atas sistem operasi berbasis Windows, maka praktis Stuxnet menyerang sistem operasi Windows, mencakup:

- Windows 2000

- Windows XP

- Windows Vista

- Windows 7

- Windows Server 2003

- Windows Server 2008

- Windows Server 2008 R2

Lebih spesifik lagi, Stuxnet berjalan pada OS tersebut di atas pada versi 32-bit, dan tidak pada 64-bit (setidaknya belum sampai saat penelitian ini).

Stuxnet pertama kali dilaporkan pada bulan Juli 2010 namun ada indikasi virus tersebut telah berjangkit sejak satu tahun sebelumnya.

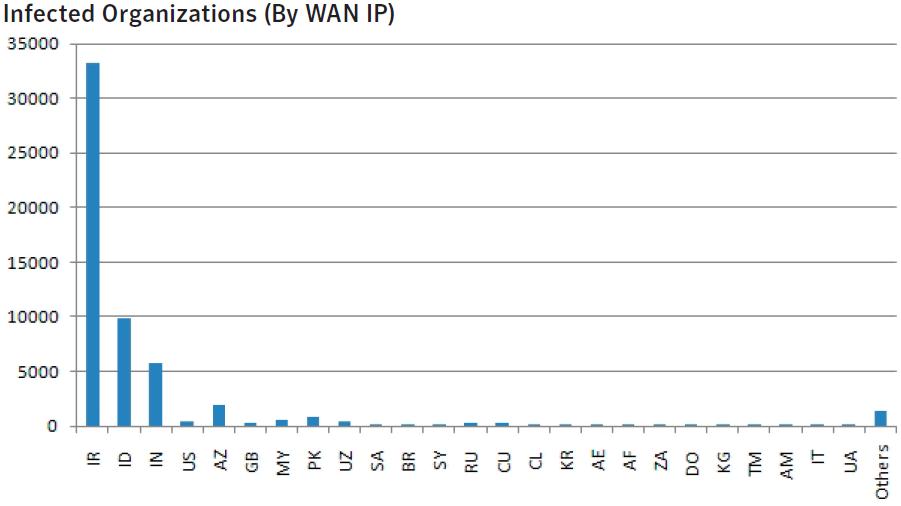

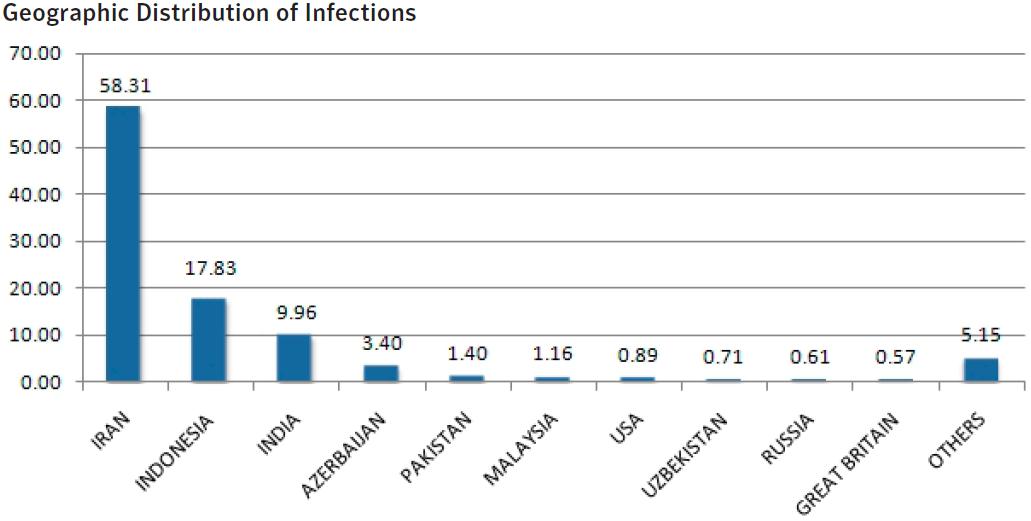

Berikut ini data per tanggal 29 September 2010 mengenai infeksi virus Stuxnet:

Infected Hosts, menunjukkan host (perangkat komputer/PC) yang terjangkit. (Indonesia ada di nomor 2 :( )

Infected organizations, organisasi yang disinyalir terjangkit, diketahui berdasarkan IP Wide Area Network organisasi tersebut.

Infeksi berdasarkan letak geografis, Indonesia mencapai 17.83% :(

Persentase PC yang terjangkit Stuxnet yang didalamnya terdapat software Siemens (Indonesia masuk dalam 5 besar :( )

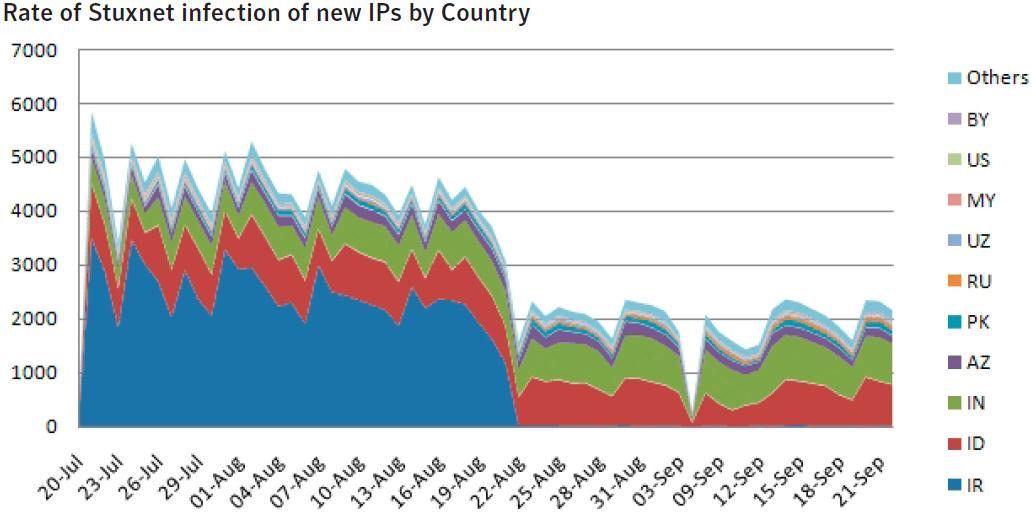

Lalu tren tingkat infeksi stuxnet berdasarkan negara.

Mari kita perhatikan grafik diatas dengan seksama. Iran dilaporkan paling banyak terjangkit virus ini dan ada indikasi virus tersebut menargetkan instalasi nuklir Iran. Namun per 16 Agustus terjadi penurunan yang sangat signifikan hingga nyaris tidak ada laporan mulai 22 Agustus 2010. Apa yang dilakukan Iran?

Iran mengambil langkah untuk secara ketat tidak mengijinkan semua komputer operator yang berfungsi sebagai kontroller terhubung ke internet. Hal ini menutup pintu penyerang dari luar untuk memanfaatkan backdoor yang dibuat oleh stuxnet. Setelah itu mungkin dilakukan pembersihan secara bertahap dari virus yang sudah menjangkiti PC.

Bagaimana dengan Indonesia? sebagai negara nomor 2 yang paling banyak terjangkit virus Stuxnet, dan tertinggi nomor 5 yang memiliki software Siemens yang terjangkit stuxnet, masih dilaporkan terjadi infeksi yang cukup tinggi. Semoga kita (termasuk saya sebagai warga Indonesia) bisa meningkatkan respon pada ancaman ini dan mengambil langkah yang tepat dan efisien. Agar jangan sampai terjadi instalasi yang mission critical, rusak dan menjadi sumber bencana bagi warga Indonesia.

Bersambung: Catatan tentang Stuxnet (Bagian 2: Instalasi hingga Sabotase)”)

Referensi:

Nicolas Falliere, Liam O Murchu, and Eric Chien _W32.Stuxnet Dossier_ version 1.4 (Februari 2011)