PP2P, L2P dan L2TP

Point-to-Point Tunneling Protocol (PPTP)

Pendahuluan

Masalah utama yang dihadapi oleh perusahaan adalah kondisi yang disebut road-warrior. Contohnya adalah karyawan yang sedang melakukan perjalanan dan membutuhkan akses ke database perusahaan yang berada di kantor. Salah satu solusi untuk masalah ini adalah dengan menggunakan skema dibawah ini :

Road warrior access

User akan menghubungi Remote Access Server (RAS) misalnya menggunakan PPP untuk membuat koneksi dengan kantor. Penggunaan RAS memakan biaya yang mahal, namun penggunaan RAS memiliki beberapa keuntungan. Menggunakan RAS lebih aman daripada menghubungkan jaringan kantor langsung dengan internet. Melakukan penyadapan pada jalur telepon akan lebih sulit daripada melakukannya pada jalur internet. Masalah lainnya adalah remote host tidak akan memiliki alamat IP jaringan kantor, terutama apabila perusahaan tersebut memiliki private address space (RFC 1918). Namun dengan menggunakan RAS, masalah ini akan teratasi karena PPP daemon dapat melakukan negosiasi alamat antara perusahaan dengan remote host. PPTP memiliki kelebihan dari RAS tanpa biaya yang mahal.

Point-to-Point Tunneling Protocol (PPTP) adalah suatu protokol jaringan yang memungkinkan pengiriman data secara aman dari remote client kepada server perusahaan swasta dengan membuat suatu virtual private network (VPN) melalui jaringan data berbasis TCP/IP.

Teknologi jaringan PPTP merupakan perluasan dari remote access Point-to-Point protocol yang telah dijelaskan dalam RFC 1171 yang berjudul “The Point-to-Point Protocol for the Transmission of Multi-Protocol Datagrams over Point-to-Point Links” . PPTP adalah suatu protokol jaringan yang membungkus paket PPP ke dalam IP datagram untuk transmisi yang dilakukan melalui internet atau jaringan publik berbasis TCP/IP. PPTP dapat juga digunakan pada jaringan LAN-to-LAN.

Fitur penting dalam penggunaan PPTP adalah dukungan terhadap VPN dengan menggunakan Public-Switched Telephone Networks (PSTNs). PPTP menyederhanakan dan mengurangi biaya dalam penggunaan pada perusahaan besar dan sebagai solusi untuk remote atau mobile users karena PPTP memberikan komunikasi yang aman dan terenkripsi melalui line public telephone dan internet.

Secara umum, terdapat tiga komponen di dalam komputer yang menggunakan PPTP yaitu :

- PPTP client

- Network Access Server

- PPTP server

Ikhtisar Arsitektur PPTP

Komunikasi yang aman dibuat dengan menggunakan protokol PPTP secara tipikal terdiri dari tiga proses, dimana membutuhkan keberhasilan penyelesaian dari proses sebelumnya. Ketiga proses tersebut adalah :

- PPP Connection and Communication

Suatu client PPTP menggunakan PPP untuk koneksi ke sebuah ISP dengan memakai line telepon standar atau line ISDN. Koneksi ini memakai protokol PPP untuk membuat koneksi dan mengenkripsi paket data.

- PPTP Control Connection

Penggunaan koneksi ke internet dibuat oleh protokol PPP, protokol PPTP membuat control connection dari client PPTP ke server PPTP pada internet. Koneksi ini memakai TCP untuk membuat koneksi yang disebut dengan PPTP tunnel.

- PPTP Data Tunneling

Terakhir, protokol PPTP membuat IP datagram yang berisi paket PPP yang terenkripsi dan kemudian dikirim melalui PPTP tunnel ke server PPTP. _Serve_r PPTP memeriksa IP datagram dan mendekripsi paket PPP, dan kemudian mengarahkan paket yang terdekripsi ke jaringan private.

Keamanan PPTP

PPTP secara luas memberikan layanan keamanan otentikasi dan enkripsi yang kuat dan tersedia pada computer yang menjalankan RAS dari server Windows NT versi 4.0 dan Windows NT Workstation versi 4.0 ke client PPTP di internet. PPTP juga dapat melindungi server PPTP dan jaringan private dengan mengabaikan semuanya kecuali PPTP traffic. Walaupun kemanannya kuat, PPTP sangat mudah digunakan dengan adanya firewalls.

1. Otentikasi

Otentikasi dibutuhkan server network access ISP dalam initial dial-in. Jika otentikasi ini dibutuhkan maka sangat sulit untuk log on ke server network access ISP; otentikasi ini tidak berhubungan dengan otentikasi berbasis Windows NT. Dengan kata lain, jika server windows NT versi 4.0 sebagai server PPTP, maka server tersebut yang akan mengendalikan semua akses ke jaringan private. Dengan kata lain, server PPTP merupakan gateway menuju jaringan private. Server PPTP membutuhkan proses logon berbasis Windows NT standar. Semua client PPTP harus memiliki user name dan password. Oleh karena itu keamanan logon akses terbatas dengan menggunakan komputer dengan Windows NT server atau windows NT workstation versi 4 harus sama dengan keamanan saat logging pada komputer berbasis windows NT yang terkoneksi ke LAN lokal. Otentikasi client remote PPTP dilakukan dengan menggunakan metode otentikasi PPP yang sama dimana client RAS langsung terhubung dengan server RAS. User account terletak dalam directory service windows NT server versi 4.0 dan diatur melalui user manager untuk domain. User manager ini menyediakan pengaturan terpusat yang terintegrasi dengan user account jaringan private yang tersedia. Hanya account yang diakui saja yang bisa mengakses jaringan. Memiliki password yang sulit ditebak akan mengurangi resiko terhadap brute force attack karena proses otentikasi tersebut rentan terhadap brute force attack.

2. Access Control

Setelah proses otentikasi, semua akses ke private LAN diteruskan dengan memakai model keamanan berbasis windows NT. Akses ke sumber pada drive NTFS atau sumber jaringan lainnya membutuhkan ijin yang sesuai. Direkomendasikan bahwa sistem file NTFS digunakan untuk sumber file yang diakses oleh client PPTP.

3. Enkripsi Data

Untuk enkripsi data, PPTP menggunakan proses enkripsi RAS “_shared-secret_”. Disebut “_shared-secret_” karena pada awal dan akhir koneksi PPTP membagi kunci enkripsi. Dalam implementasi Microsoft dari RAS, shared secret disebut user password. (metode enkripsi lainnya berbasis enkripsi pada tersedianya kunci untuk public; metode enkripsi kedua ini dikenal sebagai public key encryption). PPTP menggunakan skema PPP encryption dan PPP compression. CCP (Compression Control Protocol) digunakan PPP untuk enkripsi. User name dan password PPTP client tersedia untuk PPTP server dan diberikan oleh PPTP client. Kunci enkripsi dihasilkan dari penyimpanan password yang telah di-hash yang terdapat di client dan server. RSA RC4 standar digunakan untuk menghasilkan session key 40 bit berdasarkan pada password client. Kunci ini dipakai untuk mengenkripsi semua data yang melewati internet, untuk melindungi koneksi private agar aman.

Data pada paket-paket PPP dienkripsi. Paket PPP yang berisi blok data terenkripsi kemudian dibungkus hingga manjadi IP datagram yang besar untuk routing melalui internet ke server PPTP. Jika hacker internet melakukan intercept IP datagram, ia hanya akan mendapatkan media header, IP header dan paket PPP berisi blok data yang terenkripsi bukan data yang terdekripsi.

4. PPTP Packet Filtering

Keamanan jaringan dari aktivitas kejahatan dapat meningkat dengan memakai PPTP filtering pada server PPTP. Ketika PPTP filtering digunakan, PPTP server pada jaringan private menerima dan mengarahkan paket-paket PPTP dari user yang terotentikasi. Hal ini akan melindungi semua paket yang berasal dari server PPTP dan jaringan private. Berhubungan dengan enkripsi PPP, maka hal ini akan menjamin hanya data terenkripsi yang berhak masuk dan keluar private LAN.

Layer Two Forwarding (L2F)

Pendahuluan

Layer 2 Forwarding (L2F) merupakan sebuah protokol tunneling yang dibuat oleh Cisco. L2F memungkinkan server akses dial-up membingkai lalu lintas dial-up di dalam Point to Point Protocol (PPP) dan mentransmisikannya pada hubungan WAN ke server L2F (router). Dalam OSI layer protokol ini berada pada data link layer sedangkan pada TCP/ IP layer berada pada network acces.

Manfaat utama dari protokol ini adalah stabil dengan didukung oleh banyak vendor dan aplikasi software klien. Protokol ini stabil pada layer 2 (dua). Trade off dari stabilitas ini pada kenyataannya L2F tidak sebaik L2TP dan pengguna harus mengunakan semua peralatan yang dihasilkan oleh Cisco.

Enkapsulasi PPP dalam L2F

Enkapsulasi paket dilakukan jika paket akan ditransmisikan melalui physical link. Paket ini tidak menampilkan Flag, transparency data (ACCM untuk async dan bit untuk sync) dan CRC. Paket tersebut akan menampilkan alamat dan flags control serta nilai protocol.

Enkapsulasi SLIP dalam L2F

Cara SLIP dienkapsulasi dalam L2F sama dengan PPP. Transparansi karakter dihilangkan sebelum enkapsulasi dalam L2F sebagai framing.

L2F Tunnel Establishment

Dalam membangun koneksi dari client menuju server yang dituju maka dalam resume ini akan menggunakan contoh VPDNs (Virtual Private Dial Networks) yang merupakan tipe spesifik dari VPN.

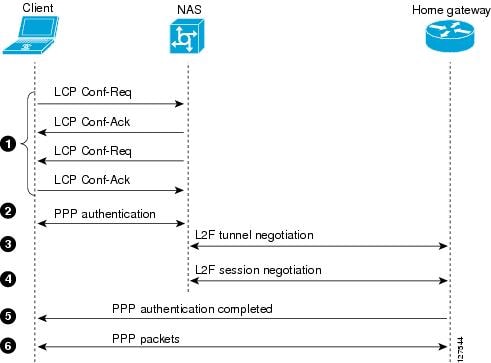

Berikut skemanya :

Keterangan:

| **No** | **Deskripsi** |

| 1 | Client dan Network Access Server melakukan negosiasi protokol standard PPP link control protocol (LCP). |

| 2 | NAS dan pengguna memulai autentikasi dengan menggunakan salah satu protokol autentikasi antara lain CHAP, PAP, dan MS CHAP |

| 3 | NAS mengidentifikasi bahwa panggilan adalah sesi VPDN dengan membandingkan karakteristik panggilan untuk mengkonfigurasi pada local database atau pada autentikasi, autorisasi dan accounting server.Jika NAS dikonfigurasi untuk Domain Number Identification Service (DNIS) berdasarkan tunneling disesuaikan dengan nomor telepon yang pengguna putar .Jika NAS dikonfigurasi untuk domain name berdasarkan tunneling maka itu disesuaikan dengan domain nama pengguna. Dengan demikian NAS akan memanggil group VPDN yang sesuai dan menginisiasi sebuah sesi VPDN untuk melanjutkan panggilan pada home gate way dengan menggunakan baik L2F maupun L2TP. |

| 4 | Setelah tunnel terbuka NAS meneruskan informasi user kepada home gateway yang bernegosiasi dengan sesi VPDN pengguna. |

| 5 | Ketika menggunakan CHAP atau MS CHAP autentikasi, home gate way akan mengotentikasi challenge dan response dan mengirimkan sebuah Auth-Ok paket kepada pengguna dengan melengkapi tiga jalan autentikasi. |

| 6 | Setelah home gate way megotentikasi pengguna maka keduanya dapat menukar I/O PPP-paket yang telah dienkapsulasi. |

| 7 | Jangan ulangi negosiasi tunnel lagi karena tunnel telah terbuka |

**L2F Tunnel **dan Session Authentication Process

Ketika NAS menerima panggilan dari pengguna dan menginstruksikan untuk mebuat sebuah tunnel L2F (sesi 3) dengan home gate way, pada awalnya NAS akan mengirimkan challenge ke home gate way, home gate way kemudian akan mengirimkan kombinasi challenge dan response kepada NAS.

Sebelum NAS dan home gate way dapat mengautentikasi tunnel, mereka harus mempunyai tunnel secret yaitu sepasang nama pengguna dengan password yang sama yang dikonfigurasi oleh NAS dan home gate way. Dengan mengkombinasikan tunnel secret dengan nilai random suatu algoritma yang digunakan untuk mengenkripsi tunnel secret, NAS dan home gateway meng-autentikasi satu sama lain dan meng-establih tunnel L2F.

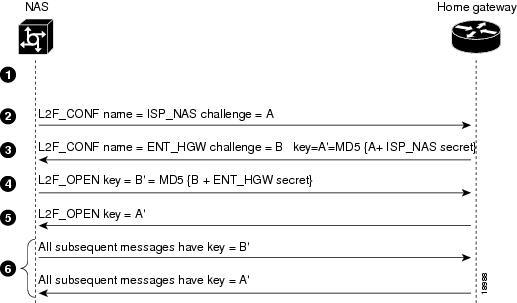

Berikut skemanya :

Keterangan:

| **No** | **Deskripsi** |

| 1. | Sebelum NAS dan home gate way membuka tunnel L2F, kedua device harus mempunyai tunnel secret pada konfigurasi masing-masing. |

| 2. | NAS mengirmkan paket L2F_CONF yang berisi nama NAS dan sebuah nilai random challenge, A. |

| 3. | Setelah home gate way menerima paket tersebut, home gate way akan megirimkan kembali paket tersebut beserta nama home gate way dan sebuah nilai random challenge, B. Pesan ini juga termasuk kunci yang terkandung A yaitu penghitungan secret NAS mengunakan algorima MD5 dan nilai A. |

| 4. | Ketika NAS menerima paket tersebut, ia akan membandingkan nilai MD5 dari NAS secret dengan nilai A. Jika kunci sesuai makan nilainya cocok, kemudian NAS mengirimkan paket L2F_OPEN ke home gate way dengan menggunakan kunci yang terkandung nilai B yaitu MD5 dari home gate way secret dan nilai B. |

| 5. | Ketika home gate way menerima paket tersebut, ia melakukan hal yang sama dengan NAS dan jika cocok mengirimkan L2F_OPEN kepada NAS dengan kunci A. |

| 6. | Seluruh pesan berurutan dari NAS mengandung kunci B dan pesan dari home gate way mengandung kunci A |

Layer Two Tunneling Protocol (L2TP)

Pendahuluan

L2TP adalah suatu standard IETF (RFC 2661) pada layer 2 yang merupakan kombinasi dari keunggulan-keunggulan fitur dari protokol L2F (dikembangkan oleh Cisco) dan PPTP (dikembangkan oleh Microsoft), yang didukung oleh vendor-vendor : Ascend, Cisco, IBM, Microsoft dan 3Com. Untuk mendapatkan tingkat keamanan yang lebih baik , L2TP dapat dikombinasikan dengan protocol tunneling IPSec pada layer 3. Seperti PPTP, L2TP juga mendukung protokol-protokol non-IP. L2TP lebih banyak digunakan pada VPN non-internet (frame relay, ATM, dsb).

Protokol L2TP sering juga disebut sebagai protokol dial-up virtual, karena L2TP memperluas suatu session PPP (Point-to-Point Protocol) dial-up melalui jaringan publik internet, sering juga digambarkan seperti koneksi virtual PPP.

Perangkat L2TP

- Remote Client: Suatu end system atau router pada jaringan remote access (mis. : dial-up client).

- L2TP Access Concentrator (LAC) Sistem yang berada disalah satu ujung tunnel L2TP dan merupakan peer ke LNS. Berada pada sisi remote client/ ISP. Sebagai pemrakarsa incoming call dan penerima outgoing call.

- L2TP Network Server (LNS) Sistem yang berada disalah satu ujung tunnel L2TP dan merupakan peer ke LAC. Berada pada sisi jaringan korporat. Sebagai pemrakarsa outgoing call dan penerima incoming call.

- Network Access Server (NAS) NAS dapat berlaku seperti LAC atau LNS atau kedua-duanya.

L2TP Tunnel

Skenario L2TP adalah untuk membentuk tunnel atau terowongan frame PPP antara remote client dengan LNS yang berada pada suatu jaringan korporat. Terdapat 2 model tunnel L2TP yang dikenal , yaitu compulsory dan voluntary. Perbedaan utama keduanya terletak pada endpoint tunnel-nya. Pada compulsory tunnel, ujung tunnel berada pada ISP, sedangkan pada voluntary ujung tunnel berada pada client remote.

Model Compulsory L2TP

Remote client memulai koneksi PPP ke LAC melalui PSTN. Pada gambar diatas LAC berada di ISP. Kemudian ISP menerima koneksi tersebut dan link PPP ditetapkan. Lalu ISP melakukan partial authentication (pengesahan parsial)untuk mempelajari user name. Database map user untuk layanan-layanan dan endpoint tunnel LNS, dipelihara oleh ISP. LAC kemudian menginisiasi tunnel L2TP ke LNS. Jika LNS menerima koneksi, LAC kemudian mengencapsulasi PPP dengan L2TP, dan meneruskannya melalui tunnel yang tepat. Kemudian LNS menerima frame-frame tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai frame incoming PPP biasa. LNS kemudian menggunakan pengesahan PPP untuk memvalidasi user dan kemudian menetapkan alamat IP.

Model Voluntary L2TP

Remote client mempunyai koneksi pre- established ke ISP. Remote Client befungsi juga sebagai LAC. Dalam hal ini, host berisi software client LAC mempunyai suatu koneksi ke jaringan publik (internet) melalui ISP. Client L2TP (LAC) lalu menginisiasi tunnel L2TP ke LNS. Jika LNS menerima koneksi, LAC kemudian meng-encapsulasi PPP dengan L2TP, dan meneruskannya melalui tunnel. Kemudian LNS menerima frame-frame tersebut, kemudian melepaskan L2TP, dan memprosesnya sebagai frame incoming PPP biasa. LNS kemudian menggunakan pengesahan PPP untuk memvalidasi user dan kemudian menetapkan alamat IP.

Struktur Protokol L2TP

Struktur Protokol L2TP

Dua jenis messages pada L2TP : control messages dan data messages.

Cara Kerja L2TP

Komponen-komponen pada tunnel, yaitu :

1. Control channel, fungsinya :

- Setup (membangun) dan teardown (merombak) tunnel

- Create (menciptakan) dan teardown (merombak) payload (muatan) calls dalam tunnel.

- Menjaga mekanisme untuk mendeteksi tunnel yang outages.

2. Sessions (data channel) untuk delivery data :

- Layanan delivery payload

- Paket PPP yang di-encapsulasi dikirim pada sessions

Ada 2 langkah untuk membentuk tunnel untuk session PPP pada L2TP :

- Pembentukan koneksi kontrol untuk suatu tunnel. Sebelum incoming atau outgoing call dimulai, tunnel dan koneski kontrol harus terbentuk. Koneksi kontrol adalah koneksi yang paling pertama dibentuk antara LAC dan LNS sebelum session terbentuk. Pembentukan koneksi kontrol termasuk menjamin identitas dari peer, seperti pengidentifikasikan versi L2TP peer, framing, kemampuan bearer, dan sebagainya. Ada tiga message dipertukarkan yang dilakukan untuk membangun koneksi kontrol (SCCRQ, SCCRP, dan SCCN). Jika tidak ada message lagi yang menunggu dalam antrian peer tersebut, ZLB ACK dikirimkan.

- Pembentukan session yang dipicu oleh permintaan incoming atau outgoing call. Suatu session L2TP harus terbentuk sebelum frame PPP dilewatkan pada tunnel L2TP. Multiple session dapat dibentuk pada satu tunnel, dan beberapa tunnel dapat dibentuk diantara LAC dan LNS yang sama.

Autentikasi Tunnel Pada L2TP

Sistem autentifikasi yang digunakan L2TP, hampir sama dengan CHAP selama pembentukan koneksi kontrol. Autentifikasi tunnel L2TP menggunakan Challenge AVP yang termasuk di dalam message SCCRQ atau SCCRP : Jika challenge AVP diterima di SCCRQ atau SCCRP, maka AVP challenge respon harus dikirimkan mengikuti SCCRP atau SCCCN secara berturut-turut. Jika respon yang diharapkan dan respon yang diterima tidak sesuai, maka pembentukan tunnel tidak diijinkan. Untuk dapat menggunakan tunnel, sebuah password single share harus ada diantara LAC dan LNS.

Keamanan Informasi Pada L2TP

L2TP membentuk tunnel LAC hingga LNS, sehingga data yang dilewatkan tidak dapat terlihat secara transparan oleh pengguna jaringan publik.

Ada beberapa bentuk keamanan yang diberikan oleh L2TP, yaitu :

1. Keamanan Tunnel Endpoint

Prosedur autentifikasi tunnel endpoint selama pembentukan tunnel, memiliki atribut yang sama dengan CHAP (Challenge Handshake Authentication Protocol). Mekanisme ini tidak di desain untuk menyediakan autentifikasi setelah proses pembentukan tunnel. Karena bisa saja pihak ketiga yang tidak berhak dapat melakukan pengintaian terhadap aliran data pada tunnel L2TP dan melakukan injeksi terhadap paket L2TP, jika setelah proses pembentukan tunnel terjadi.

2. Keamanan Level Paket

Pengamanan L2TP memerlukan keterlibatan transport lapisan bawah melakukan layanan enkripsi, integritas, dan autentifikasi untuk semua trafik L2TP. Transport yang aman tersebut akan beroperasi pada seluruh paket L2TP dan tidak tergantung fungsi PPP dan protokol yang dibawa oleh PPP.

3. Keamanan End to End

Memproteksi aliran paket L2TP melalui transport yang aman berarti juga memproteksi data di dalam tunnel PPP pada saat diangkut dari LAC menuju LNS. Proteksi seperti ini bukan merupakan pengganti keamanan end-to-end antara host atau aplikasi yang berkomunikasi.

DAFTAR PUSTAKA

- Snader, Jon C.. 2006. VPNs Illustrated : Tunnels, VPN, and IPsec. USA : Addison Wesley.

- www.wikipedia.com

- www.cisco.com

- Pasaribu, N.T.B. L2TP. Magister. Institut Teknologi Bandung

- RFC 2341 Layer Two Forwarding Protocol

- ebook Access VPDN Technologies Overview